Vi chiedo la cortesia di investire 10 minuti nel leggere questo post.

È da oltre un’anno che questo ransomware (ransom=riscatto) sta provocando danni ingenti e, purtroppo, anche alcuni miei clienti sono stati preda di questa nuova forma di estorsione online.

I sintomi.

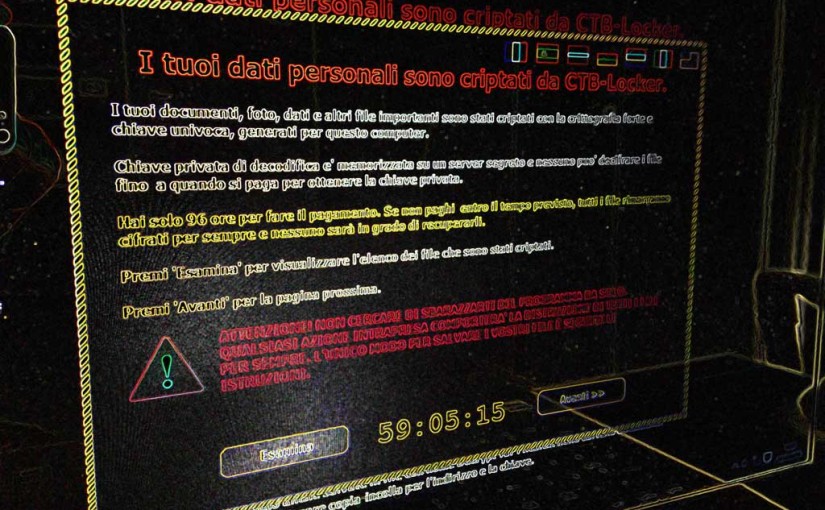

I sintomi sono sempre gli stessi: l’incapacità di aprire sul proprio PC i documenti classici come word, pdf o immagini che appaiono con strane estensioni. Un messaggio chiede un vero e proprio riscatto pecuniario per poter riavere i propri documenti leggibili.

Cosa è, cosa fa.

In breve CryptoLocker è un software (o più precisamente un ransomware) che si presenta al malcapitato camuffato da allegato (al momento con estensione .cab, .zip o .scr) in una mail che può arrivare anche da persone inserite nelle proprie rubriche. Nel messaggio il destinatario viene invitato, in qualche modo, ad aprire l’allegato e il gioco è fatto: il software inizia a criptare i documenti presenti sull’hard disk e, in alcuni casi, anche quelli presenti su dispositivi collegati esternamente dove magari si tengono backup di sicurezza. Windows viene lasciato “intatto”. A criptazione terminata sullo schermo apparirà un messaggio che chiederà di collegarsi ad un determinato sito e pagare un vero e proprio riscatto (normalmente in bitcoin) per poter scaricare un applicativo capace di decriptare i dati.

Come difendersi.

Per questo è molto importante non aprire messaggi, soprattuto eventuali allegati, che non vi convincono. Se la mail ha un oggetto non chiaro e per di più arriva da sconosciuti, cancellatela direttamente. Se arriva da un mittente noto cercate di capire se il messaggio è reale o meno, e soprattutto non aprite gli allegati. Nel dubbio cancellate il messaggio: farete di sicuro la cosa migliore.

Un caso.

Un esempio tangibile è una cliente che ha ricevuto una mail inviata da una mamma di un compagno di scuola del figlio e in copia c’erano altri genitori. Tutto fa presupporre una normale comunicazione tra genitori ma leggendo il corpo della mail non si capisce il messaggio che pare non avere senso. L’errore della cliente è stato quello di “approfondire” cercando di capirne di più e aprendo l’allegato. Il risultato: la perdita totale dei propri dati.

Soluzioni? Non ve ne sono.

Il pagamento del riscatto garantisce sicuramente l’esborso monetario ma non il recupero dei propri dati, per cui evitate di cadere in tentazione e evitate l’operazione. La notizia peggiore è: rassegnatevi, i vostri dati sono andati persi per sempre. L’unica operazione da fare è quella di ripristinare il PC e partire con una nuova vita digitale.

Sarete disperati e farete ricerche in rete: tra i risultati troverete software capaci decriptare i vostri dati. Evitate di spendere denaro perché tanto non ne saranno capaci. Il livello di criptazione è così elevato che è praticamente impossibile riuscire a trovare una “chiave” capace di rimettere in chiaro i documenti.

La regola generale.

Se andate in un posto malfamato con portafoglio o la borsa ben in vistae vi scippano non avrete il coraggio di lamentarvi: l’errore, in parte, è stato vostro. Se uscite di casa e lasciate la porta o le finestre aperte e al vostro ritorno scoprite che qualche topo d’appartamento vi ha ripulito non avrete il coraggio di lamentarvi. Non siete stati prudenti, anzi siete stati scellerati, potremmo dire anche stupidi.

La vita digitale è un parallelo della vita reale. Occorre sapere come comportarsi perché “i cattivi” sono anche in questo mondo e approfittano delle scelleratezze di tanti utenti per arricchirsi a loro discapito. E non potrete poi dire: era meglio quando i computer non c’erano perché come si impara a stare al mondo occorre imparare a stare nel mondo digitale.

Ovviamente si può venire derubati anche se si son prese tutte le precauzioni possibili: ma la probabilità sarà assai più bassa… sia nel mondo reale che in quello digitale. E questo fa la rilevante differenza.

Per cui state allerta e buon proseguimento.